Windows Server 2003 es un sistema operativo de la familia Windows de la marca Microsoft para servidores que salió al mercado en el año 2003. Está basada en tecnología NT y su versión del núcleo NT es la 5.2.

En términos generales, Windows Server 2003 se podría considerar como un Windows XP modificado para labores empresariales, no con menos funciones, sino que estas están deshabilitadas por defecto para obtener un mejor rendimiento y para centrar el uso de procesador en las características de servidor; por ejemplo, la interfaz gráfica denominada Luna de Windows XP viene desactivada por lo que sólo se utiliza la interfaz clásica de Windows.

Características

Sus características más importantes son:

Sistema de archivos NTFS:

cuotas

cifrado y compresión de archivos, carpetas y no unidades completas.

permite montar dispositivos de almacenamiento sobre sistemas de archivos de otros dispositivos al estilo unix

Gestión de almacenamiento, backups... incluye gestión jerárquica del almacenamiento, consiste en utilizar un algoritmo de caché para pasar los datos menos usados de discos duros a medios ópticos o similares más lentos, y volverlos a leer a disco duro cuando se necesitan.

Windows Driver Model: Implementación básica de los dispositivos más utilizados, de esa manera los fabricantes de dispositivos sólo han de programar ciertas especificaciones de su hardware.

ActiveDirectory Directorio de organización basado en LDAP, permite gestionar de forma centralizada la seguridad de una red corporativa a nivel local.

Autentificación Kerberos5

DNS con registro de IP's dinámicamente

Políticas de seguridad

Servidores

Los servidores que maneja Windows 2003 son:

Servidor de archivos

Servidor de impresiones

Servidor de aplicaciones

Servidor de correo (SMTP/POP)

Servidor de terminal

Servidor de Redes privadas virtuales (VPN) (o acceso remoto al servidor)

Controlador de Dominios (mediante Active Directory)

Servidor DNS

Servidor DHCP

Servidor de Streaming de Vídeo

Servidor WINS

Servidor RIS Remote Installation Services (Servicios de instalación remota)

Mejoras respecto a Windows 2000 Server

Diferencias principales con Windows 2000 Server

Durante la instalación arranca con el mínimo de servicios activados para no comprometer la seguridad del sistema

Mejoras en el manejo de políticas de seguridad

Active Directory ya no utiliza NetBIOS sino que es necesaria la presencia de un DNS que soporte Service Records (detección de servicios ofrecidos por una máquina a través de un DNS)

Versiones

Actualmente existen cinco versiones de Windows 2003, aunque todas ellas cuentan a su vez con versiones de 32 y 64 bits (excepto Web Edition). Las versiones son:

Web Edition Diseñado para los servicios y el hospedaje Web.

Standard Edition El más versátil de todos, ofrece un gran número de servicios útiles para empresas de cualquier tamaño.

Enterprise Edition Para empresas de mayor tamaño que la Standard Edition.

Datacenter Edition Para empresas que requieran bases de datos más escalables y un procesamiento de transacciones de gran volumen.

SmallBusiness Edition Dirigido para empresas pequeñas que tengan menos de 25 estaciones de trabajo.

Las diferencias entre las versiones, explicadas en mayor detalle, pueden encontrarse en la Web de Microsoft

Mantenimiento Preventivo y Correctivo de tu PC

lunes, 28 de febrero de 2011

MAC OS

Mac OS (del inglés Macintosh Operating System, en español Sistema Operativo de Macintosh) es el nombre del sistema operativo creado por Apple para su línea de computadoras Macintosh. Es conocido por haber sido el primer sistema dirigido al gran público en contar con una interfaz gráfica compuesta por la interacción del mouse con ventanas, Icono y menús.

Apple quitó importancia de forma deliberada a la existencia del sistema operativo en los primeros años de su línea Macintosh procurando que la máquina resultara más agradable al usuario, diferenciándolo de otros sistemas contemporáneos, como MS-DOS, que eran un desafío técnico. El equipo de desarrollo del Mac OS original incluía a Bill Atkinson, Jef Raskin y Andy Hertzfeld.

Esta fue la base del Mac OS clásico, desarrollado íntegramente por Apple, cuya primera versión vio la luz en 1984. Su desarrollo se extendería en un modelo progresivo hasta la versión 9 del sistema, lanzada en 1999. A partir de Mac OS X, el sistema es un derivado de Unix que mantiene en su interfaz gráfica muchos elementos de las versiones anteriores.

Hay una gran variedad de puntos de vista sobre cómo fue desarrollado el Mac OS original y dónde se originaron las ideas subyacentes. Mientras la conexión entre el proyecto Macintosh y el proyecto Alto de Xerox PARC ha sido establecido por documentos históricos, las contribuciones iniciales del Sketchpad de Ivan Sutherland y el On-Line System de Doug Engelbart también fueron significativas

Versiones

Los primeros sistemas operativos Macintosh inicialmente consistieron en dos programas, llamados "System" y "Finder", cada uno con su propio número de versión.[1] El System 7.5.3 fue la primera en incluir el logo Mac OS y Mac OS 7.6 fue el primero en ser llamado "Mac OS".

Antes de la introducción de los últimos sistemas basados en el microprocesador PowerPC G3, partes significativas del sistema se almacenaban en la memoria física de sólo lectura de la placa base. El propósito inicial de esto fue evitar el uso de la capacidad de almacenamiento limitada de los disquetes de apoyo al sistema, dado que el los primeros computadores Macintosh no tenían disco duro. Sólo el modelo Macintosh Classic de 1991, podía ser iniciado desde la memoria ROM. Esta arquitectura también permitió una interfaz de sistema operativo totalmente gráfica en el nivel más bajo, sin la necesidad de una consola de sólo texto o el modo de comandos de línea. Los errores en tiempo de arranque, como la búsqueda de unidades de disco que no funcionaban, se comunicaron al usuario de manera gráfica, generalmente con un icono o con mensajes con el tipo de letre Chicago y un Timbre de la muerte o una serie de pitidos. Esto contrastaba con los PCs de la época, que mostraban tales mensajes con un tipo de letra mono-espaciada sobre un fondo negro, y que requerían el uso del teclado y no de un ratón, para la entrada. Para proporcionar tales detalles en un nivel bajo, el Mac OS dependía de software de la base del sistema grabado en la ROM de la placa base, lo que más tarde ayudó a garantizar que sólo los computadores de Apple o los clones bajo licencia (con el contenido de la memoria ROM protegido por derechos de autor de Apple, pudieran ejecutar el Mac OS.

Apple quitó importancia de forma deliberada a la existencia del sistema operativo en los primeros años de su línea Macintosh procurando que la máquina resultara más agradable al usuario, diferenciándolo de otros sistemas contemporáneos, como MS-DOS, que eran un desafío técnico. El equipo de desarrollo del Mac OS original incluía a Bill Atkinson, Jef Raskin y Andy Hertzfeld.

Esta fue la base del Mac OS clásico, desarrollado íntegramente por Apple, cuya primera versión vio la luz en 1984. Su desarrollo se extendería en un modelo progresivo hasta la versión 9 del sistema, lanzada en 1999. A partir de Mac OS X, el sistema es un derivado de Unix que mantiene en su interfaz gráfica muchos elementos de las versiones anteriores.

Hay una gran variedad de puntos de vista sobre cómo fue desarrollado el Mac OS original y dónde se originaron las ideas subyacentes. Mientras la conexión entre el proyecto Macintosh y el proyecto Alto de Xerox PARC ha sido establecido por documentos históricos, las contribuciones iniciales del Sketchpad de Ivan Sutherland y el On-Line System de Doug Engelbart también fueron significativas

Versiones

Los primeros sistemas operativos Macintosh inicialmente consistieron en dos programas, llamados "System" y "Finder", cada uno con su propio número de versión.[1] El System 7.5.3 fue la primera en incluir el logo Mac OS y Mac OS 7.6 fue el primero en ser llamado "Mac OS".

Antes de la introducción de los últimos sistemas basados en el microprocesador PowerPC G3, partes significativas del sistema se almacenaban en la memoria física de sólo lectura de la placa base. El propósito inicial de esto fue evitar el uso de la capacidad de almacenamiento limitada de los disquetes de apoyo al sistema, dado que el los primeros computadores Macintosh no tenían disco duro. Sólo el modelo Macintosh Classic de 1991, podía ser iniciado desde la memoria ROM. Esta arquitectura también permitió una interfaz de sistema operativo totalmente gráfica en el nivel más bajo, sin la necesidad de una consola de sólo texto o el modo de comandos de línea. Los errores en tiempo de arranque, como la búsqueda de unidades de disco que no funcionaban, se comunicaron al usuario de manera gráfica, generalmente con un icono o con mensajes con el tipo de letre Chicago y un Timbre de la muerte o una serie de pitidos. Esto contrastaba con los PCs de la época, que mostraban tales mensajes con un tipo de letra mono-espaciada sobre un fondo negro, y que requerían el uso del teclado y no de un ratón, para la entrada. Para proporcionar tales detalles en un nivel bajo, el Mac OS dependía de software de la base del sistema grabado en la ROM de la placa base, lo que más tarde ayudó a garantizar que sólo los computadores de Apple o los clones bajo licencia (con el contenido de la memoria ROM protegido por derechos de autor de Apple, pudieran ejecutar el Mac OS.

UBUNTU...

Ubuntu es una distribución GNU/Linux basada en Debian GNU/Linux que proporciona un sistema operativo actualizado y estable para el usuario medio, con un fuerte enfoque en la facilidad de uso e instalación del sistema. Al igual que otras distribuciones se compone de múltiples paquetes de software normalmente distribuidos bajo una licencia libre o de código abierto. Estadísticas web sugieren que el porcentaje de mercado de Ubuntu dentro de las distribuciones Linux es de aproximadamente 50%, y con una tendencia a subir como servidor web.

Está patrocinado por Canonical Ltd., una compañía británica propiedad del empresario sudafricano Mark Shuttleworth que en vez de vender la distribución con fines lucrativos, se financia por medio de servicios vinculados al sistema operativo y vendiendo soporte técnico. Además, al mantenerlo libre y gratuito, la empresa es capaz de aprovechar los desarrolladores de la comunidad en mejorar los componentes de su sistema operativo. Canonical también apoya y proporciona soporte para cuatro derivaciones de Ubuntu: Kubuntu, Xubuntu, Edubuntu y la versión de Ubuntu orientada a servidores (Ubuntu Server Edition).

Su eslogan es Linux for Human Beings (Linux para seres humanos) y su nombre proviene de la ideología sudafricana Ubuntu («humanidad hacia otros»).

Cada seis meses se publica una nueva versión de Ubuntu la cual recibe soporte por parte de Canonical, durante dieciocho meses, por medio de actualizaciones de seguridad, parches para bugs críticos y actualizaciones menores de programas. Las versiones LTS (Long Term Support), que se liberan cada dos años, reciben soporte durante tres años en los sistemas de escritorio y cinco para la edición orientada a servidores.

Características

Mark Shuttleworth, dando un discurso en el Paris Ubuntu Party de 2009 en Paris.En su última versión, Ubuntu soporta oficialmente dos arquitecturas de hardware en computadoras personales y servidores: x86 y AMD64[32] (x86-64); siendo la versión 6.10 la última que oficialmente soportó la arquitectura PowerPC,[33] después de lo cual es solo soportada por la comunidad.[34] Sin embargo, extraoficialmente, Ubuntu ha sido portado a tres arquitecturas más: SPARC, IA-64 y Playstation 3.

A partir de la versión 9.04 —lanzada en abril de 2009— se empezó a ofrecer soporte oficial para procesadores ARM,[35] comúnmente usados en dispositivos móviles, PDA etc.

Al igual que la mayoría de las distribuciones basadas en GNU/Linux, Ubuntu es capaz de actualizar a la vez todas las aplicaciones instaladas en la máquina a través de repositorios.

Esta distribución está siendo traducida a más de 130 idiomas,[5] y cada usuario es capaz de colaborar voluntariamente a esta causa, a través de Internet.

El software incluido

Centro de software de Ubuntu 3.0.4, inlcuido en la versión 10.10 del sistema.

Crecimiento del repositorio de Ubuntu. Actualmente con 34.500 paquetes disponibles en Ubuntu 10.10.Posee una gran colección de aplicaciones para la configuración de todo el sistema, valiéndose principalmente de interfaces gráficas. El entorno de escritorio predeterminado de Ubuntu es GNOME y se sincroniza con sus liberaciones. Existen otras dos versiones oficiales de la distribución, una con el entorno KDE, llamada Kubuntu, y otra con el entorno Xfce, llamada Xubuntu; existen otros escritorios disponibles, que pueden ser instalados en cualquier sistema Ubuntu independientemente del entorno de escritorio instalado por defecto.

Aplicaciones de Ubuntu: Ubuntu es conocido por su facilidad de uso y las aplicaciones orientadas al usuario final. Las principales aplicaciones que trae Ubuntu son: navegador web Mozilla Firefox, cliente de mensajería instantánea Empathy, cliente de redes sociales Gwibber, cliente para enviar y recibir correo Evolution, reproductor multimedia Totem, reproductor de música Rhythmbox, editor de vídeos PiTiVi, gestor y editor de fotos Shotwell, cliente y gestor de BitTorrents Transmission, grabador de discos Brasero, suite ofimática Open Office, y el instalador central para buscar e instalar aplicaciones Centro de software de Ubuntu.

Seguridad y accesibilidad: El sistema incluye funciones avanzadas de seguridad y entre sus políticas se encuentra el no activar, de forma predeterminada, procesos latentes al momento de instalarse. Por eso mismo, no hay un cortafuegos predeterminado, ya que no existen servicios que puedan atentar a la seguridad del sistema. Para labores o tareas administrativas en la línea de comandos incluye una herramienta llamada sudo (de las siglas en inglés de SuperUser do), con la que se evita el uso del usuario administrador. Posee accesibilidad e internacionalización, de modo que el sistema esté disponible para tanta gente como sea posible. Desde la versión 5.04, se utiliza UTF-8 como codificación de caracteres predeterminado.

No sólo se relaciona con Debian por el uso del mismo formato de paquetes .deb. También tiene uniones muy fuertes con esa comunidad, contribuyendo con cualquier cambio directa e inmediatamente, y no sólo anunciándolos. Esto sucede en los tiempos de lanzamiento. Muchos de los desarrolladores de Ubuntu son también responsables de los paquetes importantes dentro de la distribución Debian.

Para centrarse en solucionar rápidamente los bugs, conflictos de paquetes, etc. se decidió eliminar ciertos paquetes del componente main, ya que no son populares o simplemente se escogieron de forma arbitraria por gusto o sus bases de apoyo al software libre. Por tales motivos inicialmente KDE no se encontraba con más soporte de lo que entregaban los mantenedores de Debian en sus repositorios, razón por la que se sumó la comunidad de KDE creando la distribución GNU/Linux Kubuntu

Está patrocinado por Canonical Ltd., una compañía británica propiedad del empresario sudafricano Mark Shuttleworth que en vez de vender la distribución con fines lucrativos, se financia por medio de servicios vinculados al sistema operativo y vendiendo soporte técnico. Además, al mantenerlo libre y gratuito, la empresa es capaz de aprovechar los desarrolladores de la comunidad en mejorar los componentes de su sistema operativo. Canonical también apoya y proporciona soporte para cuatro derivaciones de Ubuntu: Kubuntu, Xubuntu, Edubuntu y la versión de Ubuntu orientada a servidores (Ubuntu Server Edition).

Su eslogan es Linux for Human Beings (Linux para seres humanos) y su nombre proviene de la ideología sudafricana Ubuntu («humanidad hacia otros»).

Cada seis meses se publica una nueva versión de Ubuntu la cual recibe soporte por parte de Canonical, durante dieciocho meses, por medio de actualizaciones de seguridad, parches para bugs críticos y actualizaciones menores de programas. Las versiones LTS (Long Term Support), que se liberan cada dos años, reciben soporte durante tres años en los sistemas de escritorio y cinco para la edición orientada a servidores.

Características

Mark Shuttleworth, dando un discurso en el Paris Ubuntu Party de 2009 en Paris.En su última versión, Ubuntu soporta oficialmente dos arquitecturas de hardware en computadoras personales y servidores: x86 y AMD64[32] (x86-64); siendo la versión 6.10 la última que oficialmente soportó la arquitectura PowerPC,[33] después de lo cual es solo soportada por la comunidad.[34] Sin embargo, extraoficialmente, Ubuntu ha sido portado a tres arquitecturas más: SPARC, IA-64 y Playstation 3.

A partir de la versión 9.04 —lanzada en abril de 2009— se empezó a ofrecer soporte oficial para procesadores ARM,[35] comúnmente usados en dispositivos móviles, PDA etc.

Al igual que la mayoría de las distribuciones basadas en GNU/Linux, Ubuntu es capaz de actualizar a la vez todas las aplicaciones instaladas en la máquina a través de repositorios.

Esta distribución está siendo traducida a más de 130 idiomas,[5] y cada usuario es capaz de colaborar voluntariamente a esta causa, a través de Internet.

El software incluido

Centro de software de Ubuntu 3.0.4, inlcuido en la versión 10.10 del sistema.

Crecimiento del repositorio de Ubuntu. Actualmente con 34.500 paquetes disponibles en Ubuntu 10.10.Posee una gran colección de aplicaciones para la configuración de todo el sistema, valiéndose principalmente de interfaces gráficas. El entorno de escritorio predeterminado de Ubuntu es GNOME y se sincroniza con sus liberaciones. Existen otras dos versiones oficiales de la distribución, una con el entorno KDE, llamada Kubuntu, y otra con el entorno Xfce, llamada Xubuntu; existen otros escritorios disponibles, que pueden ser instalados en cualquier sistema Ubuntu independientemente del entorno de escritorio instalado por defecto.

Aplicaciones de Ubuntu: Ubuntu es conocido por su facilidad de uso y las aplicaciones orientadas al usuario final. Las principales aplicaciones que trae Ubuntu son: navegador web Mozilla Firefox, cliente de mensajería instantánea Empathy, cliente de redes sociales Gwibber, cliente para enviar y recibir correo Evolution, reproductor multimedia Totem, reproductor de música Rhythmbox, editor de vídeos PiTiVi, gestor y editor de fotos Shotwell, cliente y gestor de BitTorrents Transmission, grabador de discos Brasero, suite ofimática Open Office, y el instalador central para buscar e instalar aplicaciones Centro de software de Ubuntu.

Seguridad y accesibilidad: El sistema incluye funciones avanzadas de seguridad y entre sus políticas se encuentra el no activar, de forma predeterminada, procesos latentes al momento de instalarse. Por eso mismo, no hay un cortafuegos predeterminado, ya que no existen servicios que puedan atentar a la seguridad del sistema. Para labores o tareas administrativas en la línea de comandos incluye una herramienta llamada sudo (de las siglas en inglés de SuperUser do), con la que se evita el uso del usuario administrador. Posee accesibilidad e internacionalización, de modo que el sistema esté disponible para tanta gente como sea posible. Desde la versión 5.04, se utiliza UTF-8 como codificación de caracteres predeterminado.

No sólo se relaciona con Debian por el uso del mismo formato de paquetes .deb. También tiene uniones muy fuertes con esa comunidad, contribuyendo con cualquier cambio directa e inmediatamente, y no sólo anunciándolos. Esto sucede en los tiempos de lanzamiento. Muchos de los desarrolladores de Ubuntu son también responsables de los paquetes importantes dentro de la distribución Debian.

Para centrarse en solucionar rápidamente los bugs, conflictos de paquetes, etc. se decidió eliminar ciertos paquetes del componente main, ya que no son populares o simplemente se escogieron de forma arbitraria por gusto o sus bases de apoyo al software libre. Por tales motivos inicialmente KDE no se encontraba con más soporte de lo que entregaban los mantenedores de Debian en sus repositorios, razón por la que se sumó la comunidad de KDE creando la distribución GNU/Linux Kubuntu

martes, 22 de febrero de 2011

Unix...

Unix (registrado oficialmente como UNIX®) es un sistema operativo portable, multitarea y multiusuario; desarrollado, en principio, en 1969 por un grupo de empleados de los laboratorios Bell de AT&T, entre los que figuran Ken Thompson, Dennis Ritchie y Douglas McIlroy.1 2

«Después de treinta años de su creación, UNIX sigue siendo un fenómeno»

Dennis Ritchie3

Hasta 2009, el propietario de la marca UNIX® fue The Open Group, un consorcio de normalización industrial. A partir de marzo de 2010 y tras una larga batalla legal, esta ha pasado nuevamente a ser propiedad de Novell, Inc. Sólo los sistemas totalmente compatibles y que se encuentran certificados por la especificación Single UNIX Specification pueden ser denominados "UNIX®" (otros reciben la denominación "similar a un sistema Unix" o "similar a Unix"). En ocasiones, suele usarse el término "Unix tradicional" para referirse a Unix o a un sistema operativo que cuenta con las características de UNIX Versión 7 o UNIX System V.

UNIX más significativas

AT&T: la familia que tuvo su origen en el UNIX de AT&T. Considerada la familia UNIX "pura" y original. Sus sistemas operativos más significativos son UNIX System III y UNIX System V.

BSD: familia originada por el licenciamiento de UNIX a Berkely. BSD se reescribió para no incorporar propiedad intelectual originaria de AT&T en la versión 4. La primera implementación de los protocolos TCP/IP que dieron origen a Internet son la pila (stack) TCP/IP BSD.

AIX: Esta familia surge por el licenciamiento de UNIX System III a IBM.

Xenix: familia derivada de la adquisición de los derechos originales de AT&T primero por parte de Microsoft y de esta los vendió a SCO.

GNU: En 1983, Richard Stallman anunció el Proyecto GNU, un ambicioso esfuerzo para crear un sistema similar a Unix, que pudiese ser distribuido libremente. El software desarrollado por este proyecto -por ejemplo, GNU Emacs y GCC - también han sido parte fundamental de otros sistemas UNIX.

Linux: En 1991, cuando Linus Torvalds empezó a proponer el núcleo Linux y a reunir colaboradores, las herramientas GNU eran la elección perfecta. Al combinarse ambos elementos, conformaron la base del sistema operativo (basado en POSIX) que hoy se conoce como GNU/Linux. Las distribuciones basadas en el núcleo, el software GNU y otros agregados entre las que se pueden mencionar a Slackware Linux, Red Hat Linux y Debian GNU/Linux se han hecho populares tanto entre los aficionados a la computación como en el mundo empresarial. Obsérvese que Linux tiene un origen independiente, por lo que se considera un 'clónico' de UNIX y no un UNIX en el sentido histórico.

Las interrelaciones entre estas familias son las siguientes, aproximadamente en orden cronológico:

La familia BSD surge del licenciamiento del UNIX original de AT&T.

Xenix también surge por licenciamiento del UNIX original de AT&T, aunque aún no era propiedad de SCO.

AIX surge por licenciamiento de UNIX System III, pero también incorpora propiedad intelectual de BSD.

La familia original AT&T incorpora ilegalmente propiedad intelectual de BSD en UNIX System III r3.

La familia AIX vuelve a incorporar propiedad intelectual de la familia AT&T, esta vez procedente de UNIX System V.

Linux incorpora propiedad intelectual de BSD, gracias a que éste también se libera con una licencia de código abierto denominada Open-source BSD.

Según SCO Group, Linux incorpora propiedad intelectual procedente de AIX, gracias a la colaboración de IBM en la versión 2.4, más aún no está demostrado, hay un proceso judicial al respecto: Disputas de SCO sobre Linux.

Implementaciones más importantes

A lo largo de la historia ha surgido una gran multitud de implementaciones comerciales de UNIX. Sin embargo, un conjunto reducido de productos han consolidado el mercado y prevalecen gracias a un continuo esfuerzo de desarrollo por parte de sus fabricantes. Los más importantes son:

Solaris 10, un sistema operativo derivado de la rama BSD

Solaris de Sun Microsystems. Uno de los sistemas operativos Unix más difundidos en el entorno empresarial y conocido por su gran estabilidad. Parte del código fuente de Solaris se ha liberado con licencia de fuentes abiertas (OpenSolaris).

AIX de IBM. El UNIX "propietario" de IBM ha cumplido 20 años de vida en el 2006 y continúa en pleno desarrollo, con una perceptible herencia del mainframe en campos como la virtualización o la RAS de los servicios, heredada de sus "hermanos mayores".

HP-UX de Hewlett-Packard. Este sistema operativo también nació ligado a las computadoras departamentales de este fabricante. También es un sistema operativo estable que continua en desarrollo.

Mac OS X. Curiosamente sus propios usuarios suelen desconocer que se trata de un UNIX completo, aprobado por The Open Group. Su diferencia marcada es que posee una interfaz gráfica propietaria llamada Aqua, y es principalmente desarrollada en Objective-C en lugar de C o C++.

Existen sistemas operativos basados en el núcleo Linux, y el conjunto de aplicaciones GNU (también denominado GNU/Linux), entre las más utilizadas encontramos:

Red Hat Enterprise Linux. Cuyo fabricante Red Hat es conocido por su amplia gama de soluciones y aportes al desarrollo de software libre. Apoya el proyecto Fedora del cual se beneficia y de ella se derivan distribuciones compatibles como Oracle Enterprise Linux y CentOS, también distribuciones como Mandriva Linux, se basó en una de sus primeras versiones.

SUSE Linux de Novell. Originalmente liberado por la compañía alemana SuSE. Es popular por sus herramientas de administración centralizada. De manera análoga a Fedora con RedHat, Apoya el proyecto openSUSE.

Debian GNU/Linux. Con una de las comunidades más grandes y antiguas del movimiento de software libre, es base para distribuciones como Xandros, Mepis, Linspire y Ubuntu.

También son populares los sistemas operativos descendientes del 4.4BSD:

FreeBSD. Quizá el sistema operativo más popular de la familia, de propósito múltiple. Con una implementación SMP muy elaborada, es el sistema operativo utilizado por los servidores de Yahoo. Y base de muchos sistemas operativos entre ellos Mac OS X de Apple.

OpenBSD. Ampliamente reconocida por su seguridad proactiva y auditoría permanente del código fuente. Es utilizada en ambientes donde la seguridad prima sobre todo, es usual encontrarlo instalado en servidores que actúan como Firewall, VPN o Proxy.

NetBSD . Se le conoce por su portabilidad, a octubre de 2008: 53 arquitecturas soportadas. La NASA lo ha utilizado para la investigación en redes TCP/IP satelitales, al igual que para reciclar computadoras viejas con software moderno.

Las siguientes implementaciones de UNIX tienen importancia desde el punto de vista histórico, no obstante, actualmente están en desuso:

Tru64 UNIX actualmente de Hewlett-Packard (antes de Compaq y originalmente de Digital Equipment Corporation).

UnixWare y SCO OpenServer anteriormente de Santa Cruz Operation y ahora de SCO Group.

UX/4800 de NEC.

IRIX de Silicon Graphics Inc..

«Después de treinta años de su creación, UNIX sigue siendo un fenómeno»

Dennis Ritchie3

Hasta 2009, el propietario de la marca UNIX® fue The Open Group, un consorcio de normalización industrial. A partir de marzo de 2010 y tras una larga batalla legal, esta ha pasado nuevamente a ser propiedad de Novell, Inc. Sólo los sistemas totalmente compatibles y que se encuentran certificados por la especificación Single UNIX Specification pueden ser denominados "UNIX®" (otros reciben la denominación "similar a un sistema Unix" o "similar a Unix"). En ocasiones, suele usarse el término "Unix tradicional" para referirse a Unix o a un sistema operativo que cuenta con las características de UNIX Versión 7 o UNIX System V.

UNIX más significativas

AT&T: la familia que tuvo su origen en el UNIX de AT&T. Considerada la familia UNIX "pura" y original. Sus sistemas operativos más significativos son UNIX System III y UNIX System V.

BSD: familia originada por el licenciamiento de UNIX a Berkely. BSD se reescribió para no incorporar propiedad intelectual originaria de AT&T en la versión 4. La primera implementación de los protocolos TCP/IP que dieron origen a Internet son la pila (stack) TCP/IP BSD.

AIX: Esta familia surge por el licenciamiento de UNIX System III a IBM.

Xenix: familia derivada de la adquisición de los derechos originales de AT&T primero por parte de Microsoft y de esta los vendió a SCO.

GNU: En 1983, Richard Stallman anunció el Proyecto GNU, un ambicioso esfuerzo para crear un sistema similar a Unix, que pudiese ser distribuido libremente. El software desarrollado por este proyecto -por ejemplo, GNU Emacs y GCC - también han sido parte fundamental de otros sistemas UNIX.

Linux: En 1991, cuando Linus Torvalds empezó a proponer el núcleo Linux y a reunir colaboradores, las herramientas GNU eran la elección perfecta. Al combinarse ambos elementos, conformaron la base del sistema operativo (basado en POSIX) que hoy se conoce como GNU/Linux. Las distribuciones basadas en el núcleo, el software GNU y otros agregados entre las que se pueden mencionar a Slackware Linux, Red Hat Linux y Debian GNU/Linux se han hecho populares tanto entre los aficionados a la computación como en el mundo empresarial. Obsérvese que Linux tiene un origen independiente, por lo que se considera un 'clónico' de UNIX y no un UNIX en el sentido histórico.

Las interrelaciones entre estas familias son las siguientes, aproximadamente en orden cronológico:

La familia BSD surge del licenciamiento del UNIX original de AT&T.

Xenix también surge por licenciamiento del UNIX original de AT&T, aunque aún no era propiedad de SCO.

AIX surge por licenciamiento de UNIX System III, pero también incorpora propiedad intelectual de BSD.

La familia original AT&T incorpora ilegalmente propiedad intelectual de BSD en UNIX System III r3.

La familia AIX vuelve a incorporar propiedad intelectual de la familia AT&T, esta vez procedente de UNIX System V.

Linux incorpora propiedad intelectual de BSD, gracias a que éste también se libera con una licencia de código abierto denominada Open-source BSD.

Según SCO Group, Linux incorpora propiedad intelectual procedente de AIX, gracias a la colaboración de IBM en la versión 2.4, más aún no está demostrado, hay un proceso judicial al respecto: Disputas de SCO sobre Linux.

Implementaciones más importantes

A lo largo de la historia ha surgido una gran multitud de implementaciones comerciales de UNIX. Sin embargo, un conjunto reducido de productos han consolidado el mercado y prevalecen gracias a un continuo esfuerzo de desarrollo por parte de sus fabricantes. Los más importantes son:

Solaris 10, un sistema operativo derivado de la rama BSD

Solaris de Sun Microsystems. Uno de los sistemas operativos Unix más difundidos en el entorno empresarial y conocido por su gran estabilidad. Parte del código fuente de Solaris se ha liberado con licencia de fuentes abiertas (OpenSolaris).

AIX de IBM. El UNIX "propietario" de IBM ha cumplido 20 años de vida en el 2006 y continúa en pleno desarrollo, con una perceptible herencia del mainframe en campos como la virtualización o la RAS de los servicios, heredada de sus "hermanos mayores".

HP-UX de Hewlett-Packard. Este sistema operativo también nació ligado a las computadoras departamentales de este fabricante. También es un sistema operativo estable que continua en desarrollo.

Mac OS X. Curiosamente sus propios usuarios suelen desconocer que se trata de un UNIX completo, aprobado por The Open Group. Su diferencia marcada es que posee una interfaz gráfica propietaria llamada Aqua, y es principalmente desarrollada en Objective-C en lugar de C o C++.

Existen sistemas operativos basados en el núcleo Linux, y el conjunto de aplicaciones GNU (también denominado GNU/Linux), entre las más utilizadas encontramos:

Red Hat Enterprise Linux. Cuyo fabricante Red Hat es conocido por su amplia gama de soluciones y aportes al desarrollo de software libre. Apoya el proyecto Fedora del cual se beneficia y de ella se derivan distribuciones compatibles como Oracle Enterprise Linux y CentOS, también distribuciones como Mandriva Linux, se basó en una de sus primeras versiones.

SUSE Linux de Novell. Originalmente liberado por la compañía alemana SuSE. Es popular por sus herramientas de administración centralizada. De manera análoga a Fedora con RedHat, Apoya el proyecto openSUSE.

Debian GNU/Linux. Con una de las comunidades más grandes y antiguas del movimiento de software libre, es base para distribuciones como Xandros, Mepis, Linspire y Ubuntu.

También son populares los sistemas operativos descendientes del 4.4BSD:

FreeBSD. Quizá el sistema operativo más popular de la familia, de propósito múltiple. Con una implementación SMP muy elaborada, es el sistema operativo utilizado por los servidores de Yahoo. Y base de muchos sistemas operativos entre ellos Mac OS X de Apple.

OpenBSD. Ampliamente reconocida por su seguridad proactiva y auditoría permanente del código fuente. Es utilizada en ambientes donde la seguridad prima sobre todo, es usual encontrarlo instalado en servidores que actúan como Firewall, VPN o Proxy.

NetBSD . Se le conoce por su portabilidad, a octubre de 2008: 53 arquitecturas soportadas. La NASA lo ha utilizado para la investigación en redes TCP/IP satelitales, al igual que para reciclar computadoras viejas con software moderno.

Las siguientes implementaciones de UNIX tienen importancia desde el punto de vista histórico, no obstante, actualmente están en desuso:

Tru64 UNIX actualmente de Hewlett-Packard (antes de Compaq y originalmente de Digital Equipment Corporation).

UnixWare y SCO OpenServer anteriormente de Santa Cruz Operation y ahora de SCO Group.

UX/4800 de NEC.

IRIX de Silicon Graphics Inc..

lunes, 21 de febrero de 2011

Windows NT...

Windows NT es una familia de sistemas operativos producidos por Microsoft, de la cual la primera versión fue publicada en julio de 1993.

Previamente a la aparición del famoso Windows 95 la empresa Microsoft concibió una nueva línea de sistemas operativos orientados a estaciones de trabajo y servidores de red. Un sistema operativo con interfaz gráfica propia, estable y con características similares a los sistemas de red UNIX. Las letras NT provienen de la designación del producto como "Nueva Tecnología" (New Technology).

Las versiones publicadas de este sistema son: 3.1, 3.5, 3.51 y 4.0. Además, Windows NT se distribuía en dos versiones, dependiendo de la utilidad que se le fuera a dar: Workstation para ser utilizado como estación de trabajo y Server para ser utilizado como servidor.

El modo usuario está formado por subsistemas que pueden pasar peticiones de E/S a los controladores apropiados del modo núcleo a través del gestor de E/S (que se encuentra en el modo núcleo). Dos subsistemas forman la capa del modo usuario de Windows 2000: el subsistema de Entorno y el subsistema Integral.

El subsistema de entorno fue diseñado para ejecutar aplicaciones escritas para distintos tipos de sistemas operativos. Ninguno de los subsistemas de entorno puede acceder directamente al hardware, y deben solicitar el acceso a los recursos de memoria a través del Gestor de Memoria Virtual que se ejecuta en modo núcleo. Además, las aplicaciones se ejecutan a menor prioridad que los procesos del núcleo. Actualmente hay tres subsistemas de entorno principales: un subsistema Win32, un subsistema OS/2 y un subsistema POSIX.

El subsistema de entorno Win32 puede ejecutar aplicaciones Windows de 32-bits. Contiene la consola además de soporte para ventanas de texto, apagado y manejo de errores graves para todos los demás subsistemas de entorno. También soporta Máquinas Virtuales de DOS (en inglés, Virtual DOS Machine, VDM), lo que permite ejecutar en Windows aplicaciones de MS-DOS y aplicaciones de 16-bits de Windows 3.x (Win16). Hay una VDM específica que se ejecuta en su propio espacio de memoria y que emula un Intel 80486 ejecutando MS-DOS 5. Los programas Win16, sin embargo, se ejecutan en una VDM Win16.

Cada programa, por defecto, se ejecuta en el mismo proceso, así que usa el mismo espacio de direcciones, y el VDM de Win16 proporciona a cada programa su propio hilo de ejecución para ejecutarse. Sin embargo, Windows 2000 permite a los usuarios ejecutar programas Win16 en una VDM de Win16 separada, lo que permite al programa ser una multitarea prioritaria cuando Windows 2000 ejecute el proceso VDM completo, que contiene únicamente una aplicación en ejecución. El subsistema de entorno de OS/2 soporta aplicaciones de 16-bits basadas en caracteres y emula OS/2 1.x, pero no permite ejecutar aplicaciones de 32-bits o con entorno gráfico como se hace en OS/2 2.x y posteriores. El subsistema de entorno de POSIX sólo soporta aplicaciones que cumplan estrictamente el estándard POSIX.1 o los estándards de ISO/IEC asociados.

El subsistema integral se encarga de funciones específicas del sistema operativo de parte del subsistema de entorno. Se compone de un subsistema de seguridad, un servicio de terminal y un servicio de servidor. El subsistema de seguridad se ocupa de los recibos de seguridad, permite o deniega acceso a las cuentas de usuario basándose en los permisos de los recursos, gestiona las peticiones de comienzo de sesión e inicia la autenticación, y determina qué recursos de sistema necesitan ser auditados por Windows 2000. También se encarga del Directorio Activo (en inglés, Active Directory). El servicio de terminal es una API al redirector de red, que proporciona el acceso a la red a ls computadora. El servicio de servidor es una API que permite a la computadora proporcionar servicios de red.

El modo núcleo de Windows 2000 tiene un acceso completo al hardware y a los recursos del sistema de la computadora y ejecuta su código en un área de memoria protegida. Controla el acceso a la planificación, priorización de hilos, gestión de memoria y la interacción con el hardware. El modo núcleo impide que los servicios y las aplicaciones del modo usuario accedan a áreas críticas del sistema operativo a las que no deberían tener acceso, deben pedir al núcleo que realice esas operaciones en su nombre.

El modo núcleo está formado por servicios executive, que a su vez están formados por varios módulos que realizan tareas específicas, controladores de núcleo, un núcleo y una Capa de Abstracción del Hardware o HAL.

Otros subsistemas executive son los siguientes:

Controlador de Caché (en inglés Cache Controller, nombre interno Cc): está estrechamente relacionado con el Gestor de Memoria, el Gestor de Entrada/Salida y los controladores de Entrada/Salida para proporcionar una caché común para archivos frecuentes de E/S. El Gestor de Caché de Windows opera únicamente con bloques de archivo (más que con bloques de dispositivo), para realizar operaciones consistentes entre archivos locales y remotos, y asegurar un cierto grado de coherencia con las páginas en memoria de los archivos, ya que los bloques de caché son un caso especial de las páginas en memoria y los fallos caché son un caso especial de los fallos de página.

Un tema pendiente, desde hace tiempo, sobre la implementación existente es, por qué no libera explícitamente los bloques que no han sido utilizados durante mucho tiempo, dependiendo, en cambio, del algoritmo de asignación de páginas del gestor de memoria para que las descarte finalmente de la memoria física. Como efecto, algunas veces la caché crece indiscriminadamente, obligando a otra memoria a ser paginada, muchas veces reemplazando al proceso que comenzó la E/S, que termina gastando la mayor parte de su tiempo de ejecución atendiendo fallos de página. Esto es más visible cuando se copian archivos grandes.

Gestor de Configuración (en inglés Configuration Manager, nombre interno Cm): implementa el registro de Windows.

Gestor de E/S (en inglés I/O Manager, nombre interno Io): permite a los dispositivos comunicarse con los subsistemas del modo usuario. Se ocupa de traducir los comandos de lectura y escritura del modo usuario a IRPs de lectura o escritura que envía a los controladores de los dispositivos. También acepta peticiones de E/S del sistema de archivos y las traduce en llamadas específicas a los dispositivos, puede incorporar controladores de dispositivo de bajo nivel que manipulan directamente el hardware para leer la entrada o escribir una salida. También incluye un gestor de caché para mejorar el rendimiento del disco guardando las peticiones de lectura y escribiendo a disco en segundo plano.

Llamada a Procedimientos Locales (en inglés Local Procedure Call (LPC), nombre interno Lpc): proporciona comunicación entre procesos a través de puertos con conexión semántica. Los puertos LPC son usados por los subsistemas del modo usuario para comunicarse con sus clientes, por los subsistemas Executive para comunicarse con los subsistemas del modo usuario, y como base para el transporte local para MSRPC.

Gestor de Memoria (en inglés Memory Manager, nombre interno Mm): gestiona la memoria virtual, controlando la protección de memoria y el paginado de memoria física al almacenamiento secundario, e implementa un gestor de memoria física de propósito general. También implementa un parser de Ejecutables Portables (en inglés, Portable Executable, PE) que permite a un ejecutable ser mapeado o liberado en un paso único y atómico.

Comenzando en Windows NT Server 4.0, Terminal Server Edition, el gestor de memoria implementa el llamado espacio de sesión, un rango de la memoria del modo núcleo que es utilizada para cambio de contexto igual que la memoria del modo usuario. Esto permite que varias instancias del subsistema Win32 y controladores GDI se ejecuten conjuntamente, a pesar de algunos defectos de su diseño inicial. Cada espacio de sesión es compartido por varios procesos, denominado conjuntamente como "sesión".

Para asegurar el nivel de aislamiento entre sesiones sin introducir un nuevo tipo de objeto, el aislamiento entre procesos y sesiones es gestionado por el Monitor de Referencias de Seguridad, como un atributo de un objeto de seguridad (testigo), y sólo puede ser cambiado si se tienen privilegios especiales.

La naturazela relativamente poco sofisticada y ad-hoc de las sesiones es debida al hecho de que no fueron parte del diseño inicial, y tuvieron que ser desarrolladas, con mínima interrupción a la línea principal, por un tercer grupo (Citrix) como requisito para su producto de terminal server para Windows NT, llamado WinFrame. Comenzando con Windows Vista, las sesiones finalmente se convirtieron en un aspecto propio de la arquitectura de Windows. A partir de ahora un gestor de memoria que furtivamente entra en modo usuario a través de Win32, eran expandidos en una abstracción dominante afectando a la mayoría de los subsistemas Executive. En realidad, el uso habitual de Windows Vista siempre da como consecuencia un entorno multi-sesión.[5]

Estructura de Procesos (en inglés Process Structure, nombre interno Ps): gestiona la creación y finalización de procesos e hilos, e implementa el concepto de trabajo (job), un grupo de procesos que pueden ser finalizados como un conjunto, o pueden ser puestos bajo restricciones compartidas (como un máximo de memoria asignada, o tiempo de CPU).

Gestor de PnP (en inglés PnP Manager, nombre interno Pnp): gestiona el servicio de Plug and Play, mantiene la detección de dispositivos y la instalación en el momento del arranque. También tiene la responsabilidad de parar y arrancar dispositivos bajo demanda, esto puede suceder cuando un bus (como un USB o FireWire) detecta un nuevo dispositivo y necesita tener cargado un controlador para acceder a él. Su mayor parte está implementada en modo usuario, en el Servicio Plug and Play, que gestiona las tareas, a menudo complejas, de instalación de los controladores apropiados, avisando a los servicios y aplicaciones de la llegada de nuevos servicios, y mostrando el GUI al usuario.

Gestor de Energía (en inglés Power Manager, nombre interno Po): se ocupa de los eventos de energía (apagado, modo en espera, hibernación, etc.) y notifica a los controladores afectados con IRPs especiales (IRPs de Energía).

Monitor de Referencias de Seguridad (en inglés Security Reference Monitor (SRM), nombre interno Se): es la autoridad principal para hacer cumplir las reglas del subsistema de seguridad integral.[6] Determina cuándo un objeto o recurso puede ser accedido, a través del uso de listas de control de acceso (en inglés Access Control List, ACL), que están formadas por entradas de control de acceso (en inglés Access Control Entries, ACE). Los ACEs contienen un identificador de seguridad (en inglés, Security Identifier, SID) y una lista de operaciones que el ACE proporciona a un grupo de confianza — una cuenta de usuario, una cuenta de grupo, o comienzo de sesión[7] — permiso (permitir, denegar, o auditar) a ese recurso.[8] [9]

VersionesVersiones de Windows NT NT Ver. Nombre Ediciones Fecha lanzamiento Compilación

NT 3.1 Windows NT 3.1 Workstation, Advanced Server julio 1993 528

NT 3.5 Windows NT 3.5 Workstation, Server septiembre 1994 807

NT 3.51 Windows NT 3.51 Workstation, Server mayo 1995 1057

NT 4.0 Windows NT 4.0 Workstation, Server, Server Enterprise Edition, Terminal Server, Embedded julio 1996 1381

NT 5.0 Windows 2000 Professional, Server, Advanced Server, Datacenter Server febrero 2000 2195

NT 5.1 Windows XP Home, Professional, Media Center (2004 & 2005), Tablet PC, Starter, Embedded, N, 64 bit edition (IA-64 octubre 2001 2600

NT 5.2 Windows Server 2003 Standard, Enterprise, Datacenter, Web, XP Pro x64 abril 2003 3790

NT 5.1 Windows Fundamentals for Legacy PC Versión recortada de Windows XP con menos complementos, hecha especialmente para PCs con menores prestaciones. julio 2006 2600

NT 6.0 Windows Vista Starter, Home Basic, Home Premium, Business, Enterprise, Ultimate (la única versión que no está disponible para equipos de 64 bits es la versión Starter, ya que es una versión para equipos básicos) enero 2007 6000

NT 6.0 Windows Server 2008 Standard, Enterprise, Datacenter, Web, Storage, Small Business Server febrero 2008 6001

NT 6.1 Windows 7 Starter, Home Basic, Home Premium, Professional, Ultimate, Enterprise (al igual que en Vista, la versión Starter no dispone de soporte para 64 bits) octubre 2009 7600

Previamente a la aparición del famoso Windows 95 la empresa Microsoft concibió una nueva línea de sistemas operativos orientados a estaciones de trabajo y servidores de red. Un sistema operativo con interfaz gráfica propia, estable y con características similares a los sistemas de red UNIX. Las letras NT provienen de la designación del producto como "Nueva Tecnología" (New Technology).

Las versiones publicadas de este sistema son: 3.1, 3.5, 3.51 y 4.0. Además, Windows NT se distribuía en dos versiones, dependiendo de la utilidad que se le fuera a dar: Workstation para ser utilizado como estación de trabajo y Server para ser utilizado como servidor.

El modo usuario está formado por subsistemas que pueden pasar peticiones de E/S a los controladores apropiados del modo núcleo a través del gestor de E/S (que se encuentra en el modo núcleo). Dos subsistemas forman la capa del modo usuario de Windows 2000: el subsistema de Entorno y el subsistema Integral.

El subsistema de entorno fue diseñado para ejecutar aplicaciones escritas para distintos tipos de sistemas operativos. Ninguno de los subsistemas de entorno puede acceder directamente al hardware, y deben solicitar el acceso a los recursos de memoria a través del Gestor de Memoria Virtual que se ejecuta en modo núcleo. Además, las aplicaciones se ejecutan a menor prioridad que los procesos del núcleo. Actualmente hay tres subsistemas de entorno principales: un subsistema Win32, un subsistema OS/2 y un subsistema POSIX.

El subsistema de entorno Win32 puede ejecutar aplicaciones Windows de 32-bits. Contiene la consola además de soporte para ventanas de texto, apagado y manejo de errores graves para todos los demás subsistemas de entorno. También soporta Máquinas Virtuales de DOS (en inglés, Virtual DOS Machine, VDM), lo que permite ejecutar en Windows aplicaciones de MS-DOS y aplicaciones de 16-bits de Windows 3.x (Win16). Hay una VDM específica que se ejecuta en su propio espacio de memoria y que emula un Intel 80486 ejecutando MS-DOS 5. Los programas Win16, sin embargo, se ejecutan en una VDM Win16.

Cada programa, por defecto, se ejecuta en el mismo proceso, así que usa el mismo espacio de direcciones, y el VDM de Win16 proporciona a cada programa su propio hilo de ejecución para ejecutarse. Sin embargo, Windows 2000 permite a los usuarios ejecutar programas Win16 en una VDM de Win16 separada, lo que permite al programa ser una multitarea prioritaria cuando Windows 2000 ejecute el proceso VDM completo, que contiene únicamente una aplicación en ejecución. El subsistema de entorno de OS/2 soporta aplicaciones de 16-bits basadas en caracteres y emula OS/2 1.x, pero no permite ejecutar aplicaciones de 32-bits o con entorno gráfico como se hace en OS/2 2.x y posteriores. El subsistema de entorno de POSIX sólo soporta aplicaciones que cumplan estrictamente el estándard POSIX.1 o los estándards de ISO/IEC asociados.

El subsistema integral se encarga de funciones específicas del sistema operativo de parte del subsistema de entorno. Se compone de un subsistema de seguridad, un servicio de terminal y un servicio de servidor. El subsistema de seguridad se ocupa de los recibos de seguridad, permite o deniega acceso a las cuentas de usuario basándose en los permisos de los recursos, gestiona las peticiones de comienzo de sesión e inicia la autenticación, y determina qué recursos de sistema necesitan ser auditados por Windows 2000. También se encarga del Directorio Activo (en inglés, Active Directory). El servicio de terminal es una API al redirector de red, que proporciona el acceso a la red a ls computadora. El servicio de servidor es una API que permite a la computadora proporcionar servicios de red.

El modo núcleo de Windows 2000 tiene un acceso completo al hardware y a los recursos del sistema de la computadora y ejecuta su código en un área de memoria protegida. Controla el acceso a la planificación, priorización de hilos, gestión de memoria y la interacción con el hardware. El modo núcleo impide que los servicios y las aplicaciones del modo usuario accedan a áreas críticas del sistema operativo a las que no deberían tener acceso, deben pedir al núcleo que realice esas operaciones en su nombre.

El modo núcleo está formado por servicios executive, que a su vez están formados por varios módulos que realizan tareas específicas, controladores de núcleo, un núcleo y una Capa de Abstracción del Hardware o HAL.

Otros subsistemas executive son los siguientes:

Controlador de Caché (en inglés Cache Controller, nombre interno Cc): está estrechamente relacionado con el Gestor de Memoria, el Gestor de Entrada/Salida y los controladores de Entrada/Salida para proporcionar una caché común para archivos frecuentes de E/S. El Gestor de Caché de Windows opera únicamente con bloques de archivo (más que con bloques de dispositivo), para realizar operaciones consistentes entre archivos locales y remotos, y asegurar un cierto grado de coherencia con las páginas en memoria de los archivos, ya que los bloques de caché son un caso especial de las páginas en memoria y los fallos caché son un caso especial de los fallos de página.

Un tema pendiente, desde hace tiempo, sobre la implementación existente es, por qué no libera explícitamente los bloques que no han sido utilizados durante mucho tiempo, dependiendo, en cambio, del algoritmo de asignación de páginas del gestor de memoria para que las descarte finalmente de la memoria física. Como efecto, algunas veces la caché crece indiscriminadamente, obligando a otra memoria a ser paginada, muchas veces reemplazando al proceso que comenzó la E/S, que termina gastando la mayor parte de su tiempo de ejecución atendiendo fallos de página. Esto es más visible cuando se copian archivos grandes.

Gestor de Configuración (en inglés Configuration Manager, nombre interno Cm): implementa el registro de Windows.

Gestor de E/S (en inglés I/O Manager, nombre interno Io): permite a los dispositivos comunicarse con los subsistemas del modo usuario. Se ocupa de traducir los comandos de lectura y escritura del modo usuario a IRPs de lectura o escritura que envía a los controladores de los dispositivos. También acepta peticiones de E/S del sistema de archivos y las traduce en llamadas específicas a los dispositivos, puede incorporar controladores de dispositivo de bajo nivel que manipulan directamente el hardware para leer la entrada o escribir una salida. También incluye un gestor de caché para mejorar el rendimiento del disco guardando las peticiones de lectura y escribiendo a disco en segundo plano.

Llamada a Procedimientos Locales (en inglés Local Procedure Call (LPC), nombre interno Lpc): proporciona comunicación entre procesos a través de puertos con conexión semántica. Los puertos LPC son usados por los subsistemas del modo usuario para comunicarse con sus clientes, por los subsistemas Executive para comunicarse con los subsistemas del modo usuario, y como base para el transporte local para MSRPC.

Gestor de Memoria (en inglés Memory Manager, nombre interno Mm): gestiona la memoria virtual, controlando la protección de memoria y el paginado de memoria física al almacenamiento secundario, e implementa un gestor de memoria física de propósito general. También implementa un parser de Ejecutables Portables (en inglés, Portable Executable, PE) que permite a un ejecutable ser mapeado o liberado en un paso único y atómico.

Comenzando en Windows NT Server 4.0, Terminal Server Edition, el gestor de memoria implementa el llamado espacio de sesión, un rango de la memoria del modo núcleo que es utilizada para cambio de contexto igual que la memoria del modo usuario. Esto permite que varias instancias del subsistema Win32 y controladores GDI se ejecuten conjuntamente, a pesar de algunos defectos de su diseño inicial. Cada espacio de sesión es compartido por varios procesos, denominado conjuntamente como "sesión".

Para asegurar el nivel de aislamiento entre sesiones sin introducir un nuevo tipo de objeto, el aislamiento entre procesos y sesiones es gestionado por el Monitor de Referencias de Seguridad, como un atributo de un objeto de seguridad (testigo), y sólo puede ser cambiado si se tienen privilegios especiales.

La naturazela relativamente poco sofisticada y ad-hoc de las sesiones es debida al hecho de que no fueron parte del diseño inicial, y tuvieron que ser desarrolladas, con mínima interrupción a la línea principal, por un tercer grupo (Citrix) como requisito para su producto de terminal server para Windows NT, llamado WinFrame. Comenzando con Windows Vista, las sesiones finalmente se convirtieron en un aspecto propio de la arquitectura de Windows. A partir de ahora un gestor de memoria que furtivamente entra en modo usuario a través de Win32, eran expandidos en una abstracción dominante afectando a la mayoría de los subsistemas Executive. En realidad, el uso habitual de Windows Vista siempre da como consecuencia un entorno multi-sesión.[5]

Estructura de Procesos (en inglés Process Structure, nombre interno Ps): gestiona la creación y finalización de procesos e hilos, e implementa el concepto de trabajo (job), un grupo de procesos que pueden ser finalizados como un conjunto, o pueden ser puestos bajo restricciones compartidas (como un máximo de memoria asignada, o tiempo de CPU).

Gestor de PnP (en inglés PnP Manager, nombre interno Pnp): gestiona el servicio de Plug and Play, mantiene la detección de dispositivos y la instalación en el momento del arranque. También tiene la responsabilidad de parar y arrancar dispositivos bajo demanda, esto puede suceder cuando un bus (como un USB o FireWire) detecta un nuevo dispositivo y necesita tener cargado un controlador para acceder a él. Su mayor parte está implementada en modo usuario, en el Servicio Plug and Play, que gestiona las tareas, a menudo complejas, de instalación de los controladores apropiados, avisando a los servicios y aplicaciones de la llegada de nuevos servicios, y mostrando el GUI al usuario.

Gestor de Energía (en inglés Power Manager, nombre interno Po): se ocupa de los eventos de energía (apagado, modo en espera, hibernación, etc.) y notifica a los controladores afectados con IRPs especiales (IRPs de Energía).

Monitor de Referencias de Seguridad (en inglés Security Reference Monitor (SRM), nombre interno Se): es la autoridad principal para hacer cumplir las reglas del subsistema de seguridad integral.[6] Determina cuándo un objeto o recurso puede ser accedido, a través del uso de listas de control de acceso (en inglés Access Control List, ACL), que están formadas por entradas de control de acceso (en inglés Access Control Entries, ACE). Los ACEs contienen un identificador de seguridad (en inglés, Security Identifier, SID) y una lista de operaciones que el ACE proporciona a un grupo de confianza — una cuenta de usuario, una cuenta de grupo, o comienzo de sesión[7] — permiso (permitir, denegar, o auditar) a ese recurso.[8] [9]

VersionesVersiones de Windows NT NT Ver. Nombre Ediciones Fecha lanzamiento Compilación

NT 3.1 Windows NT 3.1 Workstation, Advanced Server julio 1993 528

NT 3.5 Windows NT 3.5 Workstation, Server septiembre 1994 807

NT 3.51 Windows NT 3.51 Workstation, Server mayo 1995 1057

NT 4.0 Windows NT 4.0 Workstation, Server, Server Enterprise Edition, Terminal Server, Embedded julio 1996 1381

NT 5.0 Windows 2000 Professional, Server, Advanced Server, Datacenter Server febrero 2000 2195

NT 5.1 Windows XP Home, Professional, Media Center (2004 & 2005), Tablet PC, Starter, Embedded, N, 64 bit edition (IA-64 octubre 2001 2600

NT 5.2 Windows Server 2003 Standard, Enterprise, Datacenter, Web, XP Pro x64 abril 2003 3790

NT 5.1 Windows Fundamentals for Legacy PC Versión recortada de Windows XP con menos complementos, hecha especialmente para PCs con menores prestaciones. julio 2006 2600

NT 6.0 Windows Vista Starter, Home Basic, Home Premium, Business, Enterprise, Ultimate (la única versión que no está disponible para equipos de 64 bits es la versión Starter, ya que es una versión para equipos básicos) enero 2007 6000

NT 6.0 Windows Server 2008 Standard, Enterprise, Datacenter, Web, Storage, Small Business Server febrero 2008 6001

NT 6.1 Windows 7 Starter, Home Basic, Home Premium, Professional, Ultimate, Enterprise (al igual que en Vista, la versión Starter no dispone de soporte para 64 bits) octubre 2009 7600

Resumen Sistemas Operativos Nobell

Novell es una corporación de software estadounidense especializada en sistemas operativos de redes como Novell NetWare y SUSE Linux, productos de gestión de identidad segura y aplicaciones de intregración y soluciones de colaboración.

La compañía fue fundada en Provo, Utah (EE.UU.) con el nombre de Novell Data Systems Inc. en 1979. Fue fundada por George Canova, Darin Field y Jack Davis. Comenzó como fabricante de sistemas basados en CP/M. La compañía no marchó bien al principio, y tanto Davis como Canova la abandonaron. Novell cambió su estrategia y se concentró en el software, llevándola al éxito.

Los productos más destacados de Novell son Novell eDirectory, Novell Open Enterprise Server, SUSE Linux Enterprise Server, Novell NetWare, SUSE Linux Enterprise Desktop, Novell GroupWise, Novell ZENworks, Novell Identity Manager, Novell NetMail, Novell exteNd y Novell BorderManager.

ADMINISTRACIÓN DE MEMORIA

NetWare 5

Modelo de Memoria

Se agregó el apoyo de Memoria virtual (VM) al kernel NetWare 5. En las versiones anteriores de NetWare, si se tenía un servidor con 64MB de RAM, esa era toda la memoria que el servidor podía usar para cargar aplicaciones y NLMs así como la memoria de los pedidos de impresión, creación de datos de usuario, manipulación, y acceso de la aplicación. Con la Memoria Virtual, las aplicaciones del servidor y programas de NLM pueden swappear hacia y desde memoria y guardarse en el disco duro.

Por defecto, VM asigna un archivo de 2MB para swap que se ubica en la raíz del volumen del SYSTEM. De allí, el archivo de swap crecerá o achicará, mientras dependiendo del número de NLMs y aplicaciones del servidor que el sistema tiene en funcionamiento, y cuánta memoria principal necesita el sistema para mantener las otras aplicaciones del servidor y usuarios. Usted también puede seleccionar un volumen diferente para poner el archivo del swap. También se puede tener archivos de swap múltiples. Use el comando de consola SWAP para cambiar el archivo del swap a un volumen diferente o agregar otro archivo de swap.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

Los rasgos de Memoria Virtual

Algunos de los rasgos de VM incluyen la declaración de memoria, memoria compartida, la memoria de paginado del kernel, las pilas. La memoria reservada permite a las aplicaciones realizar su propio direccionamiento de memoria (Java utiliza mucho este recurso). La memoria comprometida es un forma de reservar los recursos necesarios para tener la memoria disponible sin asignar la memoria realmente. Así cuando una aplicación pide 10MB de memoria, se asigna instantáneamente los recursos. Como la aplicación realmente necesita la memoria física que pidió, VM hará que la memoria pedida esté disponible.

VM es compatible hacia atrás con cualquier aplicación que está usando CLIB, y cada programa que corre en un espacio de dirección protegido y está usando CLIB usará VM automáticamente. El espacio de dirección de usuario se separa del kernel de NetWare que el OS dirige al espacio, de esta forma cualquier proceso que está corriendo en el espacio de dirección de usuario no puede interferir con el kernel. Usted puede cargar NLMs múltiples para correr en un solo espacio de dirección que puede compartir código y tablas del símbolo. Por ejemplo, una imagen del código de CLIB puede usarse por varios programas en espacios de dirección de usuario diferentes; sin embargo, ellos tendrán su propios datos guardados para cada espacio de dirección de usuario.

La compañía fue fundada en Provo, Utah (EE.UU.) con el nombre de Novell Data Systems Inc. en 1979. Fue fundada por George Canova, Darin Field y Jack Davis. Comenzó como fabricante de sistemas basados en CP/M. La compañía no marchó bien al principio, y tanto Davis como Canova la abandonaron. Novell cambió su estrategia y se concentró en el software, llevándola al éxito.

Los productos más destacados de Novell son Novell eDirectory, Novell Open Enterprise Server, SUSE Linux Enterprise Server, Novell NetWare, SUSE Linux Enterprise Desktop, Novell GroupWise, Novell ZENworks, Novell Identity Manager, Novell NetMail, Novell exteNd y Novell BorderManager.

ADMINISTRACIÓN DE MEMORIA

NetWare 5

Modelo de Memoria

Se agregó el apoyo de Memoria virtual (VM) al kernel NetWare 5. En las versiones anteriores de NetWare, si se tenía un servidor con 64MB de RAM, esa era toda la memoria que el servidor podía usar para cargar aplicaciones y NLMs así como la memoria de los pedidos de impresión, creación de datos de usuario, manipulación, y acceso de la aplicación. Con la Memoria Virtual, las aplicaciones del servidor y programas de NLM pueden swappear hacia y desde memoria y guardarse en el disco duro.

Por defecto, VM asigna un archivo de 2MB para swap que se ubica en la raíz del volumen del SYSTEM. De allí, el archivo de swap crecerá o achicará, mientras dependiendo del número de NLMs y aplicaciones del servidor que el sistema tiene en funcionamiento, y cuánta memoria principal necesita el sistema para mantener las otras aplicaciones del servidor y usuarios. Usted también puede seleccionar un volumen diferente para poner el archivo del swap. También se puede tener archivos de swap múltiples. Use el comando de consola SWAP para cambiar el archivo del swap a un volumen diferente o agregar otro archivo de swap.

Para ver el gráfico seleccione la opción "Descargar" del menú superior

Los rasgos de Memoria Virtual

Algunos de los rasgos de VM incluyen la declaración de memoria, memoria compartida, la memoria de paginado del kernel, las pilas. La memoria reservada permite a las aplicaciones realizar su propio direccionamiento de memoria (Java utiliza mucho este recurso). La memoria comprometida es un forma de reservar los recursos necesarios para tener la memoria disponible sin asignar la memoria realmente. Así cuando una aplicación pide 10MB de memoria, se asigna instantáneamente los recursos. Como la aplicación realmente necesita la memoria física que pidió, VM hará que la memoria pedida esté disponible.

VM es compatible hacia atrás con cualquier aplicación que está usando CLIB, y cada programa que corre en un espacio de dirección protegido y está usando CLIB usará VM automáticamente. El espacio de dirección de usuario se separa del kernel de NetWare que el OS dirige al espacio, de esta forma cualquier proceso que está corriendo en el espacio de dirección de usuario no puede interferir con el kernel. Usted puede cargar NLMs múltiples para correr en un solo espacio de dirección que puede compartir código y tablas del símbolo. Por ejemplo, una imagen del código de CLIB puede usarse por varios programas en espacios de dirección de usuario diferentes; sin embargo, ellos tendrán su propios datos guardados para cada espacio de dirección de usuario.

martes, 5 de octubre de 2010

MNTENIMIENTO DEL CPU

Comenzando el desarme total

Antes de comenzar, debes saber que la tarea que vamos a emprender es para hacerla con un tiempo mínimo de una a dos horas y que debes estar consciente de no ir más allá de lo que aquí se indique para prevenir roturas indeseadas o fallos peores de los que ya existen.

Primero nos haremos con las herramientas a usar: una aspiradora, un par de atornilladores, grasa fina para mecanismos electrónicos, líquidos limpiadores, un marcador indeleble y una de las cosas más importantes: Grasa Siliconada Disipadora de Calor. Sin ella, no intentes siquiera iniciar el trabajo. Los otros componentes de relevancia son el tiempo, la confianza en ti mismo, la prolijidad y el orden, por sobre todas las cosas. Una vez que tengamos presto ése combo de herramientas estaremos listos para comenzar.

Primero debes desconectar todos los cables que llegan al panel trasero del ordenador y, si es necesario, colocarle etiquetas o cintas adhesivas en los mismos y en los lugares de destino. Esto es para no olvidar de dónde has extraído alguna de las fichas al finalizar el trabajo y debas reconectar todo nuevamente. De todas formas, la mayoría ya están identificadas por colores y formas distintas, pero si te sientes más seguro marcando todo o haciendo un “mini – esquema” de conexiones, pues hazlo.

Destapando el gabinete

La limpieza ha comenzado

Puedes comenzar limpiando exteriormente la unidad con géneros limpios y la aspiradora si es necesario. No utilices solventes ni lavandinas, sino los clásicos líquidos desengrasantes que se suelen conocer como “limpiavidrios”. Con esto se evitarán manchas indeseadas e irrecuperables en el gabinete. Éste consejo se debe aplicar cada vez que se desee limpiar de grasa un artículo electrónico en sus partes plásticas o en frentes de gabinetes que continuamente están tocándose. Ganarás no sólo en estética, sino también en higiene.

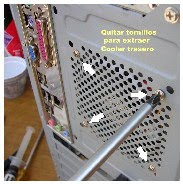

Ahora gira el gabinete y, luego de ubicar los tornillos de la/s tapa/s del mismo, retíralos para comenzar a trabajar en el interior. La posición y cantidad de los mismos varía de un modelo a otro de gabinete. El mostrado en las imágenes es uno entre tantos, pero seguramente con calma y detenimiento te darás cuenta cuáles son los que se deben quitar para proceder a abrir la unidad. Quita las tapas a ambos lados y tómate tu tiempo para observar lo que allí adentro encontrarás (además de mucha tierra y suciedad, claro). Identificarás rápidamente muchos cables de predominancia de color rojo, amarillo y negro, más otros colores los cuales salen todos desde una caja metálica individual que es la fuente de alimentación del ordenador y se dispersan hacia todos los elementos que componen el mismo.

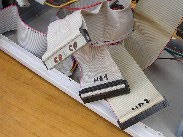

Para desconectar el motherboard (la placa madre) de la fuente de alimentación, encontrarás un gran conector con muchos colores, que posee una traba plástica que deberás apretar para retirarlo de su encastre con facilidad. Si no lo haces y tiras simplemente de él, puedes romper la placa. Ten cuidado y guíate por las imágenes que te adjuntamos. Los modelos actuales de placas pueden traer dos conectores, los cuales poseen el mismo principio de trabas. El segundo es más pequeño y con cables amarillos y negros. Otros conectores que vienen hacia la paca principal suelen ya estar indicados con serigrafía, de modo tal que nos hará mucho más sencillo el trabajo. La correspondencia con la indicación en los mismos se verá reflejada en las inscripciones que se ven en la placa principal.

Dicho de nuevo: No quites los cables planos del motherboard y, si lo haces, asegúrate de marcar bien de dónde lo haces como así también el destino y origen de dichas conexiones. No te asustes que no romperás nada. Simplemente la máquina tal vez no arranque de forma correcta y normal hasta que encuentres el motivo de la falla (que puede llevarte horas).

Luego quitamos los tornillos que soportan la fuente de alimentación y la retiramos cuidadosamente. Hacemos lo mismo con el motherboard y también lo retiramos. Luego de esto habremos terminado y vaciado por completo nuestro gabinete, que lucirá con un aspecto similar al siguiente.

Limpia de manera meticulosa con un pincel y la aspiradora todo el polvillo que puedas llegar a encontrar depositado en el gabinete, hasta en sus escondrijos más recónditos. Realiza un trabajo prolijo y a conciencia, es tu ordenador y cuanto más limpio y cuidado esté todo, mayor seguridad de funcionamiento tendrá en el tiempo.

Quitando la tierra y el barro

Ahora procederemos a quitar el disipador del microprocesador y su correspondiente cooler. No existe una universalidad de formatos y modelos, por lo que puede darse el caso que el tuyo sea muy distinto al del ejemplo, pero con las imágenes esperamos ayudarte a comprender en qué consiste el trabajo a realizar.

Al igual que antes, tómate tu tiempo para observar detenidamente la mecánica que envuelve al anclaje. Siempre serán trabas plásticas a presión, giratorias, volcables, por extracción o presión y/o cualquier otro método que podrás ejecutar con sólo analizar criteriosamente el montaje mecánico en el que trabajarás. En nuestro caso, son trabas plásticas giratorias que traen en relieve el sentido de giro que debemos proporcionar para removerlas.

Comenzar el mantenimiento:

1- Comenzamos el mantenimiento desconectando la fuente de poder de la placa base y de todos los demás componentes, después de este paso procedemos a sacar la fuente del cajón. La fuente de poder es la que llega el cable que se conecta al la electricidad.

2- Luego vamos a limpiar todos los ventiladores existentes, esto lo hacemos con la brocha, debemos tratar de que queden negras las aspas del ventilador y con la menor cantidad de sucio posible, tanto por un lado como por el otro.

3- Los disipadores de calor deben limpiarse también, en estos se aloja el polvo que absorbe el ventilador. Lo más recomendable es hacerlo con la brocha ya que el polvo normalmente se pega en esa zona y con una sopladora no es posible quitarlo del todo.

4- La placa madre/mother board/tarjeta madre la limpiamos con la sopladora o en el caso de no disponer de una lo hacemos con la brocha, sobre todo las partes donde más se acumula el polvo, es decir cerca de los ventiladores como el del procesador.

5- Una vez terminado el mantenimiento podemos limpiar los restos de polvo con la sopladora en el supuesto caso de disponer de una, luego procedemos a verificar que todo esté bien conectado, prestando atención a cada detalle. Revise que los ventiladores estén debidamente conectados.

6- Limpieza de la fuente de poder: Básicamente lo que hay que hacer es limpiar el ventilador de la fuente de poder con la brocha verificando que no quede mucho rastro de polvo, se limpia los componentes de la fuente de poder con la brocha o la sopladora y se tapa.

7- Proceda a encender el computador con la tapa abierta, esto se hace para verificar que todos los ventiladores estén funcionando correctamente y en el supuesto caso que no sea así apagamos inmediatamente el computador desde el botón de encendido, quitando el cable de corriente o apagando el regulador y procedemos a conectar el ventilador.

Suscribirse a:

Entradas (Atom)